Эволюция шифрования в документах Microsoft Office. CryptoUtility — компонент, позволяющий применять стойкое шифрование в ваших приложениях

Применимо к: Office 2013, Office 365 ProPlus

Последнее изменение раздела: 2016-12-16

Сводка . В этой статье рассказывается о параметрах, с помощью которых можно шифровать данные в Office 2013, и совместимости с предыдущими версиями Office.

Аудитория: ИТ-специалисты

Office 2013 включает параметры, позволяющие управлять способом шифрования данных при использовании Access 2013, Excel 2013, OneNote 2013, PowerPoint 2013, Project 2013 и Word 2013.

В этой статье обсуждается криптография и шифрование в Office 2013, описываются параметры шифрования данных и предоставляется информация о совместимости с предыдущими версиями Office. Сведения о Outlook 2013 см. в статье (Планирование шифрования сообщений электронной почты).

Планируя применение параметров шифрования, учитывайте следующее.

Рекомендуется включить требование к длине и сложности пароля, чтобы гарантировать использование надежных паролей при шифровании данных. Дополнительные сведения см. в статье Планирование параметров сложности паролей для Office 2013 (Планирование параметров сложности паролей для Office 2013).

Не существует административного параметра, принудительно включающего шифрование документов для пользователей. При этом, существует административный параметр, который запрещает пользователям добавлять пароли на документы и, таким образом, запрещает их шифрование. Дополнительные сведения см. в разделе далее в этой статье.

Сохранение документов в надежных расположениях не влияет на параметры шифрования. Если документ зашифрован и сохранен в надежном расположении, пользователю все равно необходимо ввести пароль, чтобы открыть его.

Если пользователям разрешено защищать документы с помощью паролей, то в случае потери пароля с помощью средства DocRecrypt вы сможете сбросить или удалить пароль. Дополнительные сведения см. в статье Удаление и сброс паролей файлов в Office 2013 (Удаление или сброс паролей в Office 2013).

В этой статье

Параметры криптографии и шифрования

Криптография и шифрование в Office 2010

Алгоритмы шифрования, доступные для использования с Office, зависят от того, к каким алгоритмам можно получать доступ через API (программные интерфейсы) в операционной системе Windows. Кроме поддержки API криптографии (CryptoAPI), Office 2013 также поддерживает CNG (CryptoAPI: Next Generation), который впервые появился в Система Microsoft Office 2007 с пакетом обновления 2 (SP2).

CNG обеспечивает более гибкое шифрование, при котором можно указать алгоритмы шифрования и хэширования, поддерживаемые на главном компьютере, для использования в процессе шифрования документов. В CNG также улучшена расширяемость шифрования, при которой можно использовать модули шифрования сторонних поставщиков.

При использовании CryptoAPI в Office алгоритмы шифрования зависят от того, какие алгоритмы доступны у поставщика службы криптографии (CSP), который входит в состав операционной системы Windows. Следующий раздел реестра содержит список CSP, которые установлены на компьютере:

HKEY_LOCAL_MACHINE/SOFTWARE/Microsoft/Cryptography/Defaults/Provider

Указанные ниже алгоритмы шифрования CNG, а также другие установленные в системе расширения шифрования CNG можно использовать с Система Office 2007 с пакетом обновления 2, Office 2010 и Office 2013:

AES, DES, DESX, 3DES, 3DES_112 и RC2.

Указанные ниже алгоритмы хэширования CNG, а также другие расширения шифрования CNG, установленные в системе, можно использовать с Система Office 2007 с пакетом обновления 2, Office 2010 и Office 2013:

MD2, MD4, MD5, RIPEMD-128, RIPEMD-160, SHA-1, SHA256, SHA384 и SHA512.

Можно изменять параметры выполнения шифрования Office 2013, однако при шифровании файлов в формате Open XML (DOCX, XSLX, PPTX и др.) значения по умолчанию - AES, 128-разрядная длина ключа, SHA1 и CBC - обеспечивают надежное шифрование и должны подходить для большинства организаций. AES - это самый надежный из стандартных в отрасли алгоритмов, который был выбран Агентством национальной безопасности США (NSA) для использования в качестве стандартного метода в правительстве США. Шифрование AES поддерживается в Windows XP с пакетом обновления 2, Windows Vista, Windows 7, Windows 8, Windows Server 2003, Windows Server 2003 R2, Windows Server 2008, Windows Server 2008 R2 и Windows Server 2012.

Параметры криптографии и шифрования

В следующей таблице приведены параметры алгоритма шифрования, которые можно использовать с версиями Office, которые имеют доступ к CryptoAPI. Это версии Office до Office 2013 включительно.

Параметры алгоритмов шифрования для использования с CryptoAPI

| Параметр | Описание |

|---|---|

С помощью этого параметра можно выбрать тип шифрования для файлов Open XML из доступных поставщиков служб шифрования (CSP). Этот параметр необходим при использовании надстройки с настраиваемым шифрованием модели COM. Этот параметр также необходим, если используется Система Office 2007 с пакетом обновления 1 или старая версия пакета обеспечения совместимости Microsoft Office для форматов файлов Word, Excel и PowerPoint и нужно изменить алгоритм шифрования на отличный от установленного по умолчанию. |

|

Тип шифрования для защищенных паролем файлов Office 97–2003 |

С помощью этого параметра можно выбрать тип шифрования для файлов Office 97–2003 (двоичные) из доступных поставщиков службы шифрования (CSP). С этим параметром поддерживается всего один алгоритм шифрования - RC4, который не рекомендуется использовать. |

Если в Office 2013 нужно изменить параметр Тип шифрования для защищенных паролем файлов Office Open XML , сначала включите параметр и выберите опцию Использовать формат прежних версий . Параметр Задать совместимость шифрования доступен для Access 2013, Excel 2013, PowerPoint 2013 и Word 2013.

В следующей таблице приведены параметры, с помощью которых можно изменить алгоритмы шифрования при использовании Office 2013. Эти параметры применяются к Access 2013, Excel 2013, OneNote 2013, PowerPoint 2013, Project 2013 и Word 2013.

Параметры, изменяющие алгоритм шифрования

| Параметр | Описание |

|---|---|

Задать алгоритм шифрования CNG |

Позволяет настроить используемый алгоритм шифрования CNG. Значение по умолчанию: AES. |

Настройка режима цепочки шифрования CNG |

Позволяет настроить используемый режим цепочки шифрования. Значение по умолчанию: Cipher Block Chaining (CBC) . |

Задать длину ключа шифрования CNG |

Позволяет указать количество битов, которые будут использоваться при создании ключа шифрования. Значение по умолчанию: 128 бит. |

Задать совместимость шифрования |

Позволяет указать формат совместимости. Значение по умолчанию: Использовать формат следующего поколения . |

Задать параметры для контекста CNG |

Позволяет указать параметры шифрования, которые следует использовать для контекста CNG. Чтобы использовать этот параметр, сначала необходимо создать контекст CNG с помощью CryptoAPI: Next Generation (CNG). Дополнительные сведения см. в статье Функции конфигурации шифрования CNG . |

Задать алгоритм хэширования CNG |

Позволяет указать используемый алгоритм хэширования. Значение по умолчанию: SHA1. |

Задать число смен хэша пароля CNG |

Позволяет указать количество смен хэша в средстве проверки пароля. Значение по умолчанию: 100000. |

Задать алгоритм генерации случайных чисел CNG |

Позволяет настроить генератор случайных чисел CNG, который будет использоваться. Значение по умолчанию: RNG (Random Number Generator). |

Задать длину соли CNG |

Позволяет указать количество байтов соли, которое нужно использовать. Соль является дополнительными входными данными на ряду с паролем и хэшем. Значение по умолчанию: 16. |

В следующей таблице указаны дополнительные параметры CNG, которые можно настроить для Excel 2013, PowerPoint 2013 и Word 2013.

Параметр CHG для Excel 2013, PowerPoint 2013 и Word 2013

С помощью параметра, указанного в следующей таблице, можно запретить пользователям добавлять пароли для документов. Это также запретит пользователям шифровать документы.

Параметр, который запрещает пользователям защищать документы с помощью паролей

Совместимость с предыдущими версиями Office

Документы Office, которые нужно зашифровать, рекомендуем сохранять в формате Open XML (DOCX, XLSX, PPTX и т. д.), а не в формате Office 97–2003 (DOC, XLS, PPT и т. д.). Для шифрования двоичных документов (DOC, XLS, PPT) используется алгоритм RC4, но его не рекомендуется применять, как объясняется в разделах о вопросах безопасности 4.3.2 и 4.3.3 статьи Спецификация структуры шифрования документа Office . Документы, сохраненные в более старых двоичных форматах Office, можно шифровать только с помощью алгоритма RC4 для сохранения совместимости с предыдущими версиями Office. Для шифрования форматов файлов Open XML используется алгоритм AES, который выбран по умолчанию и является рекомендуемым.

В Office 2013, Office 2010 и Система Office 2007 можно сохранять документы в формате Open XML. Кроме того, при наличии Office XP или Office 2003 можно использовать пакет обеспечения совместимости, чтобы сохранять документы в формате Open XML.

Документы, сохраненные в формате Open XML и зашифрованные с помощью Office 2013, доступны для чтения только в Office 2013, Office 2007 с пакетом обновления 2 и Office 2003 с пакетом обеспечения совместимости Office 2007 с пакетом обновления 2. Чтобы гарантировать совместимость со всеми предыдущими версиями Office, можно создать раздел реестра (если он еще не создан) CompatMode

в разделе HKCU\Software\Microsoft\Office\14.0\

Если для шифрования файлов Open XML организация использует пакет обеспечения совместимости Microsoft Office для форматов файлов Word, Excel и PowerPoint, ознакомьтесь со следующей информацией.

Microsoft Enhanced RSA and AES Cryptographic Provider (прототип), AES 128, 128 (в операционной системе Windows XP Professional).

Microsoft Enhanced RSA and AES Cryptographic Provider, AES 128, 128 (в операционных системах Windows Server 2003 и Windows Vista).

По умолчанию в пакете совместимости используются следующие параметры шифрования файлов в формате Open XML.

Пользователи не получают уведомление о том, что пакет обеспечения совместимости использует эти параметры шифрования.

Если установлен пакет обеспечения совместимости, графический пользовательский интерфейс на более ранних версиях Office может отображать неправильные параметры шифрования для файлов в формате Open XML.

Пользователи не могут изменить параметры шифрования для файлов в формате Open XML с помощью графического пользовательского интерфейса более ранних версий Office.

Введение

Хранение данных в зашифрованном виде - прекрасный способ защитить информацию, чтобы она не попала к злоумышленнику. Для охраны интеллектуальной собственности, производственных секретов или информации личного характера разрабатываются криптографические системы. Они могут быть выполнены в различных формах, предлагать разные уровни функциональности и содержать любое число опций, чтобы подходить под широкий диапазон операционных оболочек и сред. Сегодня количество современных криптографических методов, алгоритмов и решений гораздо больше, чем раньше. Да и качество разработки намного лучше. Более того, на рынке присутствует немало работоспособных решений на основе открытого кода, что позволяет достигать хорошего уровня защиты, не тратя большие суммы денег.

В декабре 2005 Понемонский институт провёл среди различных специалистов в сфере защиты информации опрос, касающийся шифрования и защиты данных. Среди 6298 опрошенных лишь 4 процента респондентов использовали шифрование в масштабах предприятия. Из этого же опроса выявились три главные причины стойкого противления официальным правилам шифрования:

- 69% опрошенных упоминали проблемы с производительностью;

- 44% опрошенных упоминали сложности с реализацией;

- 25% опрошенных говорили о высокой цене реализации криптографических алгоритмов.

Во многих странах организации подвержены воздействию множества рычагов давления для увеличения "прозрачности" их работы. Но, с другой же стороны, на них лежит установленная законом ответственность за необеспечение сохранности конфиденциальной информации. Так было, в частности, в случае с обувными магазинами корпорации DSW в США).

Федеральная торговая комиссия США выдвинула иск против DSW, в котором было заявлено о необеспечении должного уровня защиты информации и непринятии должных мер для построения адекватных систем ограничения доступа к этим данным, а также о неудовлетворительной защите сетевых соединений между магазинными и офисными компьютерами. В случае с компанией DSW примерно 1,4 миллиона кредитных карт и около 96 тысяч чековых счетов были потенциально доступны преступникам. И прежде чем соглашения между компанией и ФТК были достигнуты, этими счетами уже успели нелегально воспользоваться.

В наше время программные и инженерные решения по шифрованию данных доступны, как никогда. USB-ключ, дешевеющий день ото дня, всё чаще используется вместо смарт-карт. Последние, в свою очередь, тоже нередко можно встретить, ведь большинство ноутбуков содержат считыватель смарт-карт.

Потребители всё чаще начинают задумываться об опасностях, касающихся кражи личной информации, данных о владельце, номеров кредитных карточек. И эти опасения только лишь подогреваются сообщениями о массовых продажах украденной информации подобного рода из учреждений, которым доверены столь ценные данные.

Потребители также начинают осознавать, что важно защищать личную информацию не только в Интернете, но и вне сети. В конце концов, нежелательный доступ к вашим данным не всегда происходит через сеть. Этот вопрос особенно актуален для тех, чьи незащищённые ноутбуки могут попасть либо в руки обслуживающего персонала для изменения конфигурации, либо в сервис на ремонт.

Технические вопросы шифрования

Функции шифрования необходимы всем современным многопользовательским компьютерным системам, где данные, процессы и информация пользователей логически разделяются. Чтобы установить подлинность пользователя в подобной системе, логины и пароли хэшируются и сравниваются с уже имеющимися в системе хэшами (либо хэш используется для расшифровки сеансового ключа, который потом проверяется на валидность). В целях предотвращения несанкционированного просмотра личной информации внутри зашифрованных контейнеров могут храниться отдельные файлы или целые разделы. А сетевые протоколы, например, SSL\TLS и IPSec, позволяют, если это необходимо, усилить криптографическую защиту различных устройств (/dev/random, /dev/urandom и т.д.) с помощью модульных алгоритмов, работающих с ядром операционной системы.

Задача любой технологии шифрования диска состоит в защите от нежелательного доступа к личной информации и в уменьшении урона от потерь интеллектуальной собственности в результате нелегального доступа или кражи физического устройства. Операционная система Linux с версией ядра 2.6.4 представила усовершенствованную криптографическую инфраструктуру, которая просто и надёжно защищает личные данные на многих уровнях программного обеспечения. Существуют как целые стандарты хранения данных в зашифрованном виде на низком уровне, подобно Linux Unified Key Setup (LUKS), так и реализации на пользовательском уровне, например, файловые системы EncFS и CryptoFS, которые, в свою очередь, основаны на Fast Userspace File System (FUSE) под Linux. Конечно же, любая криптографическая система устойчива к взлому настолько, насколько устойчивы её пароли и ключи доступа. Всего существует три основных уровня, на которых применяются технологии шифрования:

- уровень файлов и файловой системы (пофайловое шифрование, контейнер с файлами);

- низкий блочный уровень (контейнер с файловой системой);

- уровень "железа" (специализированные криптографические устройства).

Шифрование на уровне файлов - весьма простой способ, применяющийся обычно для обмена файлами. Шифрование используется от случая к случаю, что удобно для пересылки разумного количества файлов. Для многопользовательских файловых систем возникает проблема управления ключами, поскольку папки и файлы разных пользователей шифруются разными ключами. Конечно, можно использовать один ключ, но тогда мы получаем технологию, напоминающую шифрование диска. Как и всегда, на пользователя ложится ответственность за выбор наиболее надёжного пароля.

Более продвинутые криптографические приложения работают на уровне файловой системы, отслеживая файлы в момент создания, записи или модификации. Этот метод предоставляет лучшую защиту личной информации при любом способе её использования, он хорош и при большом количестве файлов. Кроме того, здесь не нужно заботиться о приложениях, которые не умеют шифровать файлы по отдельности.

Некоторые криптографические технологии бесплатны и включены во многие дистрибутивы. Кстати, последние версии Windows оснащаются специальной файловой системой с поддержкой шифрования Encrypted File System (EFS). Fedora поддерживает ряд опций шифрования, включая LUKS (можно включить поддержку LUKS и под Windows, если использовать файловые системы FAT или FAT32 и приложение FreeOTFE). А в дополнительных пакетах Extras доступны FUSE и EncFS. CryptoFS тоже можно установить, скачав с официального сайта. .

Инфраструктура FUSE состоит из загружаемого модуля ядра и userspace-библиотеки, которая служит основой как для файловой системы CryptoFS, так и для Encrypted file system (EncFS). По своей структуре FUSE не затрагивает исходный код ядра и при этом обеспечивает высокую гибкость для реализации многих интересных дополнений, например, файловой системы с удалённым монтированием Secure Shell file system (SSHFS).

CryptoFS хранит зашифрованные данные в привычной структуре директорий, разделённой на две основных части: текстовая информация (список файлов, папок, архивов) и собственно зашифрованные данные. Повторно смонтировать зашифрованную директорию можно только с помощью ключа. При использовании CryptoFS не нужно специальных привилегий, настройка тоже труда не составляет.

Файловая система EncFS - тоже userspace-реализация на основе библиотека FUSE, обеспечивающая защиту от кражи информации и работающая по принципу пофайлового шифрования. Она унаследовала свою структуру от ранних версий, но с улучшениями как по форме, так и по функциям. Файловая система EncFS может быть динамически расширена, чтобы удовлетворить возрастающим требованиям пользователей. Файлы могут шифроваться по различным параметрам (например, при изменении содержания, по атрибутам и т.д.). По сути, нижележащим хранилищем для EncFS может быть что угодно: от ISO-образа до сетевого раздела или даже распределённой файловой системы.

Обе файловых системы работают по сквозному принципу, и их можно использовать поверх других файловых систем и логических абстракций, например, поверх журнальной или расширенной файловой системы, которая может быть распределена по нескольким физическим носителям посредством менеджера логических разделов (LVM). Следующая иллюстрация схематично показывает, как работает эта файловая система: в данной диаграмме видимая директория обозначена /mount (уровень незашифрованных данных EncFS).

Userspace-оверлей, показывающий взаимодействие FUSE и EncFS.

Под уровнем абстракций файловой системы находятся схемы низкоуровневого (блочного) шифрования, подобные использующейся в LUKS. Схемы такого типа работают только по блокам диска, не обращая внимания на абстракции файловой системы более высоких уровней. Подобные схемы могут быть использованы для файлов подкачки, для различных контейнеров или даже для целых физических носителей, включая полное шифрование корневого раздела.

LUKS работает без точного знания формата файловой системы.

LUKS разработана в соответствии с Trusted Key Setup #1 (TKS1) и совместима с Windows, если использовать какой-либо общий формат файловой системы (FAT/FAT32). Система хорошо подходит для мобильных пользователей, поддерживает выпуск и отзыв ключей Gnu Privacy Guard (GPG) и абсолютно бесплатна. LUKS способна на гораздо большее, чем любая другая описанная в этой статье реализация. Более того, LUKS поддерживает большое число решений для создания и управления устройствами с шифрованием LUKS.

Файловая система CryptoFS принимает только пароль, в то время как носитель, зашифрованный с помощью LUKS, работает с любыми ключами PGP (Pretty Good Privacy) с любым количеством паролей. EncFS также использует пароль для защиты файлов, но он открывает ключ, хранящийся в соответствующем корневом каталоге.

Различия между реализациями на низком и userspace-уровнях лучше всего заметны на практических тестах. На низком уровне данные могут быть "прозрачно" переданы файловой системе, которая управляет операциями записи и чтения гораздо эффективнее.

Тестовая конфигурация

Нашей тестовой платформой стал ноутбук Dell Latitude C610, немного устаревший, но всё же достаточно шустрый представитель технологий образца 2002 года. При питании от аккумулятора C610 снижает частоту процессора до 733 МГц. Поэтому во время тестирования мы не отключали ноутбук от розетки. В следующей таблице приведена конфигурация ноутбука

Результаты тестирования были получены при использовании файловой системы EXT3 под Linux. Возможно, EXT3 в сравнении с другими журнальными файловыми системами не самая производительная. Но эксперименты с тонкой настройкой формата системы, размера блоков, параметров накопителей и т.д. не являются задачами нашего тестирования, поскольку не соответствуют критериями простой настройки и конфигурации. Напомним, что целью статьи было показать, как криптографические решения под Linux позволяют просто, эффективно и дёшево создавать защищённые хранилища данных.

Установка

LUKS, FUSE и EncFS доступны в дистрибутиве Fedora, так что дополнительных усилий прилагать не потребуется. А вот CryptoFS придется скачивать отдельно.

Компиляция CryptoFS из исходного кода достаточно проста. Распакуйте архив, выполните конфигурационный скрипт в конечной директории, затем запустите make, как показано на иллюстрации. Файл конфигурации содержит четыре параметра: код шифрования (encryption cipher), алгоритм профиля сообщения (message digest algorithm), размер блока (block size) и счётчик (encryption salt count).

Процесс установки CryptoFS прост.

Настройка состоит из указания путей начальной и конечной директорий (для зашифрованных и незашифрованных данных). Затем можно запускать команду cryptofs, как показано на следующем рисунке.

Настройка CryptoFS.

Затем можно запускать команду mount, после чего можно будет видеть смонтированный раздел.

Сначала убедитесь в загрузке модуля ядра FUSE (modprobe fuse). EncFS упрощает процесс создания зашифрованного контейнера, как видно на следующей иллюстрации.

Если опустить процесс установки ключей (который специфичен для каждой ситуации), то LUKS можно легко настроить, как показано ниже.

Тесты и анализ производительности

Различия в производительности между "родной" установкой и установкой в среде, зашифрованной LUKS, достаточно незначительны. Особенно с учётом заметной разницы у userspace-решений. Для поочерёдной оценки производительности зашифрованных файловых систем мы использовали Iozone. Для тестов используются записи от 4 кбайт до 16 Мбайт, размер файла меняется от 64 кбайт до 512 Мбайт, а результат указан в кбайт/с.

Заключение

По крайней мере, там, где используется LUKS, о производительности можно не задумываться. Хотя, конечно, некоторая потеря производительности вызвана "прозрачным" шифрованием данных. Систему LUKS легко и просто установить, а использовать её можно как в Linux, так и под Windows.

Корпоративным пользователям наверняка придётся столкнуться с ограничениями, связанными с политикой компании. Часто они запрещают решения на основе открытого исходного кода или запрещают некоторые реализации. Кроме того, иногда приходится учитывать ограничения по импорту/экспорту технологий шифрования, касающиеся стойкости кода, или ИТ-департамент требует телефонной поддержки со стороны поставщика решения, что позволяет забыть о LUKS, EncFS и CryptoFS. В любом случае, LUKS - прекрасное решение, если подобные проблемы вас не беспокоят. Хороший вариант для малого бизнеса или для домашних пользователей.

Но следует помнить, что шифрование данных - это не панацея. Поскольку шифрование выполняется прозрачно, то любая троянская программа, работающая от имени пользователя, может получить доступ к зашифрованным данным.

Мнение редактора

CryptoFS и EncFS - userspace-реализации. Как мы объясняли ранее, они отличаются простотой дизайна и реализации, но за это приходится платить производительностью и возможностями. Особенно это очевидно при сравнении с LUKS. Она не только работает ощутимо быстрее, но также поддерживает один или несколько PGP-ключей и может использоваться на всём разделе.

Userspace-контейнеры важны, в первую очередь, для пользователей, которые желают защитить личную информацию в многопользовательском окружении. И кому нужно защитить свои данные так, чтобы даже администратор не смог получить доступ к аппаратным или программным ресурсам. Кроме преимуществ по производительности и межплатформенной поддержке, LUKS прекрасно интегрируется с GNOME и системами управления PGP-ключами. А лёгкость повседневного использования шифрованных LUKS разделов просто впечатляет. Кстати, EncFS поддерживает Pluggable Authentication Module (PAM) под Linux в соответствующих окружениях.

В криптографии с секретным ключом обычно рассматривают следующие криптоатаки.

Атака на основе шифртекста

Атака на основе известного открытого текста

Атака на основе выбранного открытого текста

Требования:

1. Число возможных действующих ключей должно быть непереборно велико.

Это требование вытекает непосредственно из существования тривиального переборного способа криптоанализа. Непереборность ключевых данных является наиболее легко выполнимым требованием. Действительно, если, например, ключ устанавливается на двух коммутаторах 32´32 то полное число возможных ключей оказывается равным /32!/ = 6,92 ´10 70 .

Если каждую секунду опробовать 10 6 ключей (фактически нужно не только изменять ключи, но и проверять на каждом из них осмысленность дешифруемого сообщения), то перебор всех ключей составит - приблизительно 2,19´10 57 лет, а среднее время перебора будет в 2 раза меньше. Очевидно, что даже увеличив быстродействие на десять порядков, получим необозримо большое время перебора. Если ключ имеет длину 256 бит, то общее число ключей равно 2 256 = 1,16´10 77 , а полное время перебора составит, при опробовании 10 6 ключей в секунду, 3,67 * 10 63 лет. Прогресс в области повышения быстродействия ЭВМ например на 3 порядка, то есть переход к опробованию 10 9 ключей в секунду, может быть скомпенсирован добавлением 10 бит ключа.

Ясно также, что задействование для криптоанализа вместо одной ЭВМ например 10 9 комплектов, что значительно превышает число всех имеющихся на земле вычислительных машин, не повлияет на общий вывод о непереборности ключевых данных.

Помимо понятий об относительной сложности выполнения большого числа операций существуют и абсолютные пределы. Термодинамика устанавливает предел числа любых элементарных вычислений, равный 10 70 поскольку для выполнения большего числа операций не хватит энергии, заключенной во всей солнечной системе, а число бит памяти ограничивается величиной 10 60 - число молекул солнечной системы.

2. Статистика сообщений должна быть в значительной мере исключена из статистики криптограммы.

Поясним на простом примере как неудовлетворение этого требования может позволить просто дешифровать сообщение. Пусть используется шифр простои замены, который имеет для русского алфавита 32! = 2,63´10 35 возможных ключей. Однако, если вычислить частоты появления различных букв в криптограмме и сопоставить их с таблицей вероятностей букв в русском языке, то можно по их совпадению определить каким буквам сообщения соответствуют буквы криптограммы, то есть произвести дешифрование криптограммы за короткое время без знания ключа.

Второе условие выполняется, как было отмечено ранее, при равновероятности и взаимонезависимости всех элементов шифрующей гаммы, однако реализовать его в точности можно только в ТНДШ. Поэтому в ПНДШ стремятся выполнить это условие хотя бы приблизительно. Например, обеспечивая примерно равную вероятность элементов в криптограмме и наличие сильной зависимости лишь в наборах элементов большой размерности.

3. Практическая недешифруемость системы шифрования должна сохраняться и в том случае, когда известны некоторые части передававшегося открытого сообщения, соответствующие принятой криптограмме.

В частности, при использовании метода импульсного гаммирования это требование сводится к невозможности предсказания последующей гаммы по известному отрезку предыдущей, при неизвестном ключе. Отказ от выполнения этого требования может привести к значительному ослаблению криптостойкости. Не следует также считать малореальной ту ситуацию, когда противнику известна часть открытого сообщения. Действительно, во-первых, он может использовать метод "вероятных слов", т.е. предположить, что в открытом тексте с большой вероятностью использовались слова, характерные для данного типа сообщений /например, в военной связи - "наступление", "перегруппировка", "приказ", "подразделение" и т.п./. Во-вторых, в режиме покоя, когда не передается никакой полезной информации, засекречиваются заранее известные служебные комбинации. Наконец, в-третьих, иногда имеется возможность навязать противнику для передачи по его засекреченным каналам свое заранее подготовленное сообщение.

Необходимость выполнения второго и особенно третьего требования приводит к существенным изменениям в структуре шифратора.

Перечислим ряд требований, которые не относятся непосредственно к определению ПНДШ, однако только при их удовлетворении аппаратура шифрования сможет в современном представлении называться аппаратурой гарантированной стойкости.

4. Исключение "чтения назад".

Сущность этого требования состоит в том, что при захвате действующего комплекта аппаратуры должна быть исключена возможность дешифрования криптограмм, которые были перехвачены до момента захвата аппаратуры но при условии, что в течении этого времени не изменялся действующий ключ.

Заметим, что речь идет не только об организационных мерах, а прежде всего о криптографической защите от "чтения назад". Поэтому данное требование исключает допустимость длительного хранения в любом виде /ключевые блокноты, движки коммутатора, запоминающие устройства /введенных ключевых данных. Необходимо считать, что противник будет в состоянии не только исключить, например, автоматический сброс коммутаторов при попытке их извлечения, но и пытаться вычислить действующий ключ на основе анализа и обработки известных текущих состояний любых элементов шифратора.

Исключение "чтения назад" может позволить значительно увеличить срок действия ключевых данных, поскольку не надо будет опасаться, что компрометация аппаратуры в конце длительного ключевого сеанса приведет к дешифрованию всей предшествующей информации.

1. Обеспечение специальных требований.

Под специальными требованиями к оборудованию и монтажу аппаратуры шифрования понимаются такие требования, которые исключают утечку открытой информации по всевозможным побочным каналам. К побочным каналам, прежде всего, относится наводка на кабели /в том числе цепи электропитания, выходящие за пределы контролируемой зоны/, а также электромагнитные излучения в окружающую среду.

Удовлетворение специальных требований не относится непосредственно к криптостойкости, однако нарушение их может привести к снижению класса стойкости аппаратуры и зачастую требует значительного увеличения веса и габаритов аппаратуры из-за необходимости экранировки, установки фильтров в цепях питания и линейных цепях.

| | | | | 6 | |

21.06.2011 Владимир Безмалый

Опользе перехода на Office 2010 написано немало, и повторять все аргументы, я думаю, не стоит. Сегодня мне хотелось бы рассказать о пользе такого перехода с точки зрения защищенности зашифрованных документов

Для начала вспомним, как осуществлялась защита документов Microsoft Word в Microsoft Office.

Прошлое и настоящее шифрования в Office

В Office, до версии 6.0 включительно, первым алгоритмом шифрования был обычный XOR. Конечно же, такой простейший алгоритм шифрования не обеспечивал никакой защиты, и любые пароли восстанавливались практически мгновенно. Вполне естественно, что соответствующие программы для взлома Microsoft Word и Microsoft Excel появились практически сразу. Более того, как отмечал один из авторов таких программ, ложное чувство безопасности гораздо хуже, чем ее отсутствие. И просил Microsoft улучшить защиту в Office.

Это и было сделано в последующих версиях Microsoft Office 97 и 2000. В данных продуктах использовались сильные криптоалгоритмы MD5 и RC4. Однако в связи с введением ограничений на экспорт сильной криптографии, действовавших в то время в США, криптоалгоритмы, применявшиеся за пределами США, не могли использовать ключи длиннее 40 разрядов. Это привело к искусственному ограничению ключей RC4 до 40 бит, а, следовательно, из 16 байт, полученных на выходе MD5, 11 просто затирались в 0, и из 5 значащих байтов и 11 нулей формировался ключ RC4. Это привело к возможности организации атаки методом перебора (методом brute force). Для расшифровки файла MS Word/Excel 97/2000 нужно перебрать максимум 240 ключей.

С учетом появления таблиц ключей (Rainbow tables) нужную атаку можно совершить за ограниченное время (от нескольких секунд до нескольких минут). Более того, появились сайты в Интернете, оказывающие подобные услуги, например www.decryptum.com (стоимость расшифровки одного файла составляет 29 долл.); программное обеспечение Guaranteed Word Decrypter (GuaWord) 1.7, Guaranteed Excel Decryptor (GuaExcel) 1.7 (производитель PSW-soft), Advanced Office Password Breaker (AOPB), Advanced Office Password Recovery (AOPR) (производитель Elcomsoft).

В Microsoft Office XP/2003 в качестве алгоритма шифрования по умолчанию был оставлен все тот же алгоритм с 40 разрядным ключом. Вместе с тем были внесены следующие изменения:

- алгоритм хеширования SHA1 (вместо MD5);

- ключ RC4 может иметь длину до 128 разрядов;

- длина пароля увеличена с 16 до 255 символов.

Другое дело, что в любом случае используемая схема шифрования и проверки паролей допускает высокую скорость перебора (до 1 000 000 паролей в секунду), как показано на экране 1.

В Office 2007 была применена новая схема шифрования, призванная бороться с высокой скоростью перебора паролей. В ней существуют принципиальные отличия от предыдущей версии:

- на смену алгоритму RC4 пришел алгоритм шифрования AES с длиной ключа 128 разрядов;

- вместо однократного хеширования пароль хешируется циклически 50 тыс. раз;

- возможно применение сторонних алгоритмов шифрования.

В результате принятых мер скорость перебора паролей составляет не более 200 паролей в секунду, что позволяет подобрать за разумное время пароли не длиннее 5–6 символов.

Вместе с тем стоит подчеркнуть, что с появлением программного обеспечения, использующего ресурсы видеокарты, скорость перебора вырастает до 5 тыс. паролей в секунду, что в любом случае явно недостаточно для полноценной атаки методом перебора (экран 2).

.jpg) |

| Экран 2. Атака перебором с учетом ресурсов видеокарты |

Что касается формата защищенных файлов, то его не назовешь простым и понятным. Ведь если установлен пароль на открытие файла, то фактически файл представляет собой OLE-контейнер, состоящий из информации о шифровании, зашифрованного потока и вспомогательной информации. Однако, несмотря на то что в нем, как и в блоке шифрования в Office XP/2003, содержится имя криптопровайдера, названия алгоритмов хеширования и шифрования, а также длина ключа и данные для проверки пароля и расшифровки, в Office 2007 жестко установлены следующие параметры:

- алгоритм шифрования AES с длиной ключа 128 разрядов;

- алгоритм хеширования SHA-1.

При этом шифрование и хеширование обеспечивает криптопровайдер Microsoft Enhanced RSA and AES Cryptographic Provider. Вместе с тем следует учесть, что при атаке последовательным перебором паролей скорость перебора катастрофически падает.

Изменился и алгоритм проверки паролей защиты документа от изменений с доступом только на чтение, а также книг и листов Excel. Раньше в документе хранился хеш пароля, состоящий из 2 байт. Соответственно было возможно его реверсирование в первый подходящий пароль. Сейчас же алгоритм хеширования определен записью в файле XML и там же определено количество итераций хеша.

Параметры защиты документов

Параметры защиты документов позволяют изменить способ шифрования файлов и текста с помощью функции защиты пароля. Существует два типа параметров защиты документов:

- глобальные параметры, применимые к Office Excel 2007, Office PowerPoint 2007 и Office Word 2007. Два глобальных параметра защиты документов описаны в таблице 1;

- параметры, зависящие от приложения, применимые только к Microsoft Office OneNote 2007.

Эти параметры можно найти либо на странице параметров пользователей «Изменить» центра развертывания Office, в разделе «Система Microsoft Office 2007», «Параметры безопасности», либо в узле «Конфигурация пользователя/Административные шаблоны редактора объектов групповой политики», в разделе «Система Microsoft Office 2007/Параметры безопасности».

Настройки конфиденциальности

Настройки конфиденциальности помогают защитить частные и конфиденциальные сведения. Мы можем использовать четыре основные категории настроек конфиденциальности в Office 2007. Параметры можно настроить в центре развертывания Office или посредством групповой политики. Четыре категории настроек конфиденциальности описаны ниже.

Параметр инспектора документов показан в таблице 2.

CLSID для модуля инспектора можно найти в записях реестра, которые находятся в следующих разделах реестра:

HKEY_LOCAL_MACHINE/Software/ Microsoft/Office/12.0/Excel/ Document Inspectors HKEY_LOCAL_MACHINE/Software/ Microsoft/Office/12.0/PowerPoint/ Document Inspectors HKEY_LOCAL_MACHINE/Software/ Microsoft/Office/12.0/Word/ Document Inspectors

Параметр «Инспектор документов» можно найти на странице параметров пользователей «Изменить» центра развертывания Office: Система Microsoft Office 2007 (компьютер)/Прочее.

Или же этот параметр можно найти в редакторе объектов групповой политики: Конфигурация компьютера/Административные шаблоны/Microsoft Office 2007 (компьютер)/Прочее.

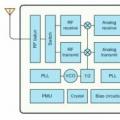

Шифрование в Office 2010. Алгоритмы шифрования, применяемые в Microsoft Office 2010, зависят от алгоритмов, доступ к которым можно получить через интерфейсы API в операционной системе Windows. Office 2010, помимо поддержки Cryptography API (CryptoAPI), также поддерживает интерфейс CNG (CryptoAPI: Next Generation), который впервые стал доступен в Microsoft Office 2007 с пакетом обновления 2 (SP2).

При этом стоит учесть, что, используя CNG, можно добиться более динамичного шифрования и применять модули сторонних производителей. Если Office использует CryptoAPI, алгоритмы шифрования зависят от алгоритмов, доступных в провайдере службы криптографии (CSP), который входит в операционную систему Windows.

Список провайдеров службы криптографии, установленных на компьютере, содержится в следующем разделе реестра:

HKEY_LOCAL_MACHINE/SOFTWARE/ Microsoft/Cryptography/Defaults/Provider

В Office 2010 и Office 2007 с пакетом обновления 2 (SP2) можно использовать следующие алгоритмы шифрования CNG и другие криптографические расширения CNG, установленные в системе: AES, DES, DESX, 3DES, 3DES_112 и RC2. Алгоритмы хеширования CNG и другие криптографические расширения CNG можно использовать такие: MD2, MD4, MD5, RIPEMD-128, RIPEMD-160, SHA-1, SHA256, SHA384 и SHA512.

При шифровании документов в формате Open XML (DOCX, XSLX, PPTX и т. д.) алгоритмом шифрования по умолчанию выбран алгоритм AES (алгоритм шифрования, который был выбран Агентством национальной безопасности (NSA) в качестве стандарта для правительства США, поддерживается в операционных системах Windows XP с пакетом обновления 2 (SP2), Windows Vista, Windows 7, Windows Server 2003 и Windows Server 2008) с длиной ключа 128 разрядов, алгоритм хеширования - SHA1.

Параметры криптографии и шифрования. В таблице 3 перечислены параметры, которые позволяют изменить алгоритмы шифрования при использовании версий Microsoft Office, применяющих CryptoAPI.

В Office 2010, если требуется изменить параметр «Тип шифрования» для защищенных паролем файлов Office Open XML, сначала следует включить параметр «Задать совместимость шифрования» и выбрать параметр «Использовать формат прежних версий». Параметр «Задать совместимость шифрования» доступен в Access 2010, Excel 2010, PowerPoint 2010 и Word 2010.

В таблице 4 перечислены параметры, которые позволяют изменить алгоритмы шифрования при использовании Office 2010. Эти параметры применяются к Access 2010, Excel 2010, OneNote 2010, PowerPoint 2010, Project 2010 и Word 2010.

Помимо параметров CNG, указанных в предыдущей таблице, для Excel 2010, PowerPoint 2010 и Word 2010 можно настроить параметр CNG с именем «Использовать новый ключ при смене пароля», который позволяет указать, следует ли использовать новый ключ шифрования при изменении пароля. По умолчанию при изменении пароля новый ключ не используется.

Параметр «Отключить пароль для открытия пользовательского интерфейса» можно использовать, чтобы запретить добавлять пароли в документы и тем самым отключить шифрование документов. Этот параметр управляет тем, могут ли пользователи Office 2010 добавлять пароли в документы. По умолчанию пользователи могут добавлять пароли.

Совместимость с предыдущими версиями Office. Если требуется зашифровать документы Office, рекомендуется сохранить их в формате Open XML (DOCX, XLSX, PPTX и т. д.) вместо формата Office 97–2003 (DOC, XLS, PPT и т. д.). При шифровании двоичных документов (DOC, XLS, PPT) используется алгоритм RC4, что не рекомендуется! Так как число циклов повторного хеширования по умолчанию 100 000, скорость перебора паролей по умолчанию вдвое ниже, чем при незаконном доступе к документам Office 2007.

Таким образом, можно сделать несложный вывод: с точки зрения устойчивости к атакам прямого перебора пароли документов в Microsoft Office 2010 являются на сегодня наиболее эффективными.

Владимир Безмалый ([email protected]) - специалист по обеспечению безопасности, имеет звания MVP Consumer Security, Microsoft Security Trusted Advisоr

Как Qualcomm испортила смартфоны LG, HTC и Sony

Как Qualcomm испортила смартфоны LG, HTC и Sony Управление с андроида по wifi

Управление с андроида по wifi Лаборатория информационной безопасности

Лаборатория информационной безопасности